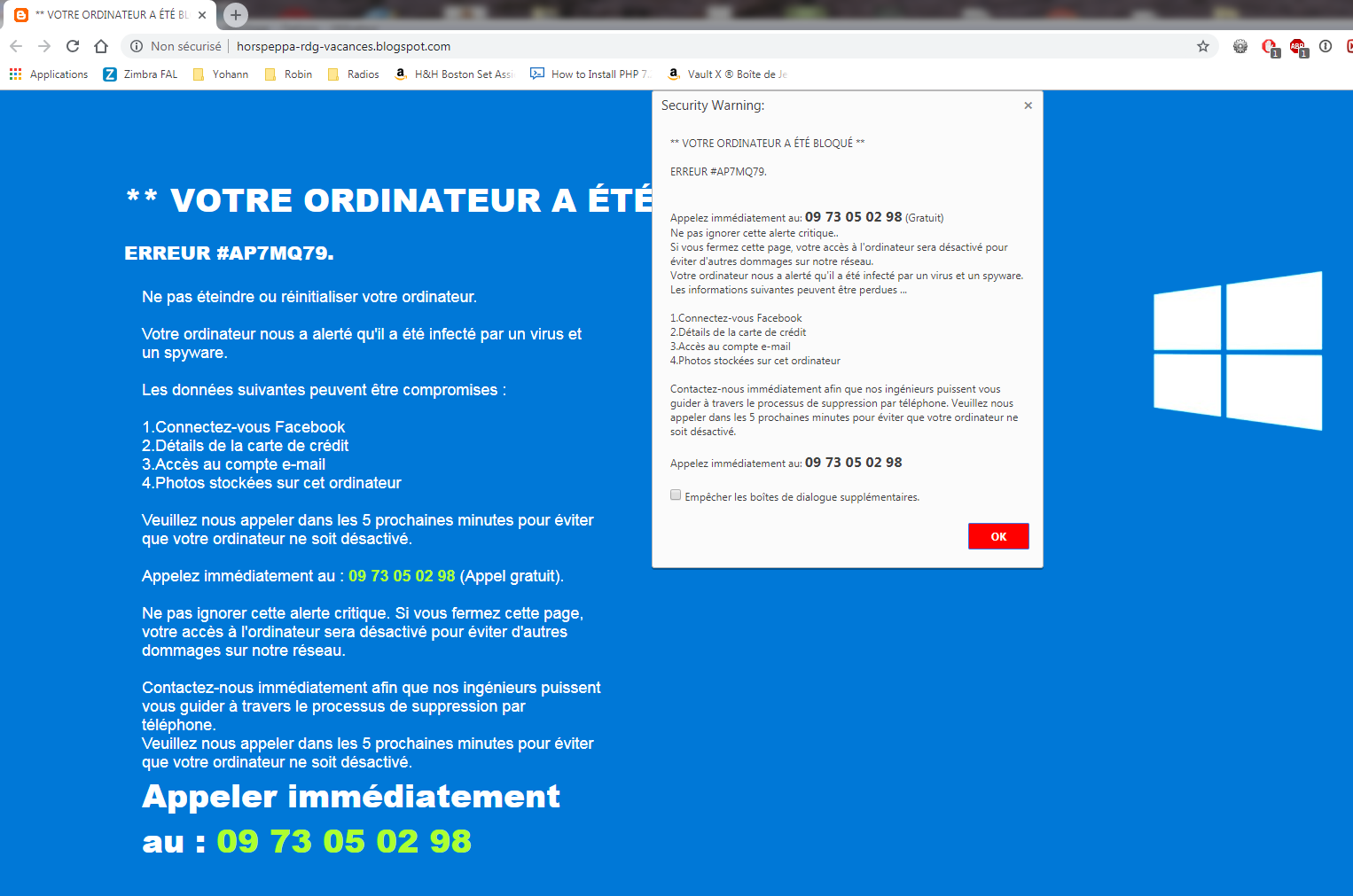

Vous pensiez que Google vérifiait toutes les annonces avant de les publier ?

Détrompez-vous. Non seulement, ce n’est pas le cas, mais en plus les méchants pirates aujourd’hui ratissent large et ciblent des mots clés qui ne sont probablement tapés que par des internautes qui n’y connaissent rien. Voyons ensemble comment ils procèdent.

hack

Faire du Blackhat SEO sur les comptes des enfants stars, une future tendance ?

Récemment, j’ai lu cet article du monde ou l’on apprend que des enfants sont capables d’avoir des millions de vues Youtube, alors qu’ils n’ont même pas 10 ans. Voulant en savoir plus, j’ai donc été sur le compte d’une jeune fille qui se nomme Paola Locatelli pour regarder le contenu de ses vidéos, et là, ça été la révélation ! Vous voulez connaitre le moyen pour doper vos visites ? Attention, cette méthode est blackhat, pas du tout éthique, et en plus complètement illégale, mais elle est sûre de fonctionner.

Cours de sécurisation PHP

Je viens de donner un cours sur l’apprentissage des règles de sécurisation PHP.

Pour cela, j’ai donc mis en place un github avec un site rempli de failles. Le but étant pour les étudiants de les identifier, et de les corriger. Si vous voulez y jeter un oeil: https://github.com/ynizon/securite-apprentissage

Manipulation de sondage et trucage de votes avec imacro

Vous le savez surement déjà, on ne peut pas se fier aux données numériques pour ce qui est du vote. Aujourd’hui, on ne vas pas parler des machines à voter mais plutot de manipulation d’opinions via les sondages internet ou encore de gagner des quiz grâce à des astuces « pas très honnêtes ». Il existe plusieurs … Lire la suite

Hack SEO: usages et techniques actuels – 2015

Aujourd’hui on décortique du Hack SEO: Récemment sur un serveur j’ai trouvé le code suivant à la racine: us_js.php ou 2 autres initiales de pays (peu importe). Connaissant assez bien les fichiers utilisés par WordPress, j’ai mis le nez dedans, et là, c’est devenu très intéréssant. Lorsqu’on appelle cette page, elle charge tout d’abord une … Lire la suite

Dumper une base de données depuis une API Mobile: rêve ou réalité ?

Récemment, on m’a parlé d’une technique qui visait à exploiter les failles de sécurité des applis mobiles. Mais avant de voir jusqu’où on peut aller, installons les éléments de bases: Un ordi avec Burp Proxy (il vous faut débloquer le port 8080 dans votre firewall) Une tablette ou un téléphone (iOS/ Android) Sur Android, il … Lire la suite

Hacker / Modifier une application Android

Tout code JAVA est décompilable et peut donc être modifié avec du reverse engineering. Si les plus aguerris d’entre vous pourront modifer le fonctionnement de l’application, nous nous contenterons de modifier des traductions, puis de supprimer des tests sur les clés de licence. Tout d’abord, vous avez besoin de APK Multi Tool.Vous aurez peut-être aussi … Lire la suite